如何降低云身份带来的安全风险?

云计算的历史可以追溯到20世纪50年代,当时世界引入了具有大型机计算等技术的共享和分布式架构,例如IBM 701防御计算器。在随后的几年里,计算机科学家创新并引入了实用计算、网格计算和时间共享。

那些七十多年前播种的种子是云未来的决定性基石。今天,云基础设施正在成为企业的常态。麦肯锡报告称,到2024年,平均业务80%的IT支出将用于云技术。

云基础设施具有一系列好处,可以帮助企业在竞争激烈的环境中蓬勃发展。然而,像任何技术一样,它也有其复杂性和挑战,其中一些可能会造成深刻且不可挽回的损害。

对云的攻击

随着云计算市场预计到2030年的收入将超过15亿美元(2022年至2030年复合年增长率为15.7%),很容易将云采用故事想象为理想且没有问题。然而,事实是,经过蜜月阶段,如果没有专家的调解,云的采用可能会很困难。

在采用云基础设施后,各企业的IT部门突然无法完全控制其基础设施。他们曾经擅长的安全知识、技能、协议和流程不再相关或可转移。因此,数据泄露可能会以高频率发生,并产生更大的破坏性影响。

一组更不祥的统计数据显示,2022年全球数据泄露的平均成本为435万美元,令人震惊。这些漏洞中约有45%发生在基于云的基础设施上,而80%涉及特权滥用。滥用特权始于对身份的攻击。

身份:新的安全边界

访问权限(或授权)是复杂和分布式云基础设施中最有价值的货币。云基础设施中的不同身份具有不同的访问权限。其中一些身份是人类用户,有些可能是机器,其中一种或两种身份可能是内部的,也可能属于第三方提供商。

身份是新的安全边界,因为恶意行为者经常优先考虑他们。攻击者可以通过劫持身份并控制其访问权限,以最小的挑战绕过大多数安全措施。

不该做什么的案例研究

2019年,发生了一起数据泄露事件,暴露了超过1亿条客户记录,包括社会保障和银行账号等敏感信息。该漏洞是由公司AWS环境中配置错误的防火墙引起的,该防火墙允许攻击者访问该公司的云基础设施。

我们如何避免这种情况?

最小特权原则(PoLP)是IT和其他类似领域中一个古老的基本概念。事实上,你可以把它追溯到前数字时代。这是因为PoLP本质上意味着某个用户或身份应该只拥有执行特定任务所需的确切特权。任何额外的特权都是不必要的,也是有风险的。

我们听到了很多关于零信任安全模型的消息,每个用户或身份都需要定期进行彻底审查和身份验证,以保持访问权限。PoLP是零信任安全模型不可或缺的一部分。它有助于确保即使攻击者破坏了企业的系统,他们也不会有横向移动性来造成严重损害。

与今天的大多数事情一样,人力根本无法跟上保持竞争力和领先于恶意威胁所需的速度。因此,要通过识别所有身份的过度许可和权利大小权利来实施PoLP,需要某些强大的解决方案。

企业过去采用的身份安全解决方案包括安全断言标记语言(SAML)提供商、更强大的密码策略和多因素身份验证。然而,当我们考虑云授权时,我们需要一种不同的方法。进入云基础设施授权管理,或CIEM。

什么是CIEM?

CIEM(发音为“kim”)解决方案帮助云安全团队在复杂的多云基础设施中导航和管理授权。CIEM涉及将云身份的权限和特权缩减到最低限度。CIEM是关于将最小特权原则付诸实践,并为企业提供最终保护。

优化云授权对组织来说可能是一项繁琐的任务。为了对抗黑客日益熟练的提高,他们需要非常复杂和谨慎地执行此优化。此外,可能需要云提供商权限系统的专业知识,特别是对于更大、更复杂和分布式云基础设施。

CIEM的主要优势

1.能见度

如果企业没有可见性,即使是完美配置的云授权的安全潜力也可能无法实现。CIEM解决方案确保企业拥有所有权利的全景视图,使他们更容易监控、管理和调解云基础设施中的访问控制。可见性对于强大的安全性至关重要。

2.真正的跨云相关性

在多云环境中工作时,企业需要保持其基础设施组件之间的一致性。CIEM解决方案有助于在整个公司的云部署中统一与用户、设备和应用程序相关的所有身份。这种方法能够在所有云环境中实施一致的访问控制策略和单一的统一审计跟踪。

3.智能相关性和洞察力

高质量的人工智能驱动的数据分析可以改变游戏规则。CIEM解决方案分析和利用用户行为数据,根据趋势、模式和共性分配权限。这种方法使企业能够将用户分类为类似的组,并评估职责分离的必要性。此外,数据分析支持实施维护PoLP的最佳实践。

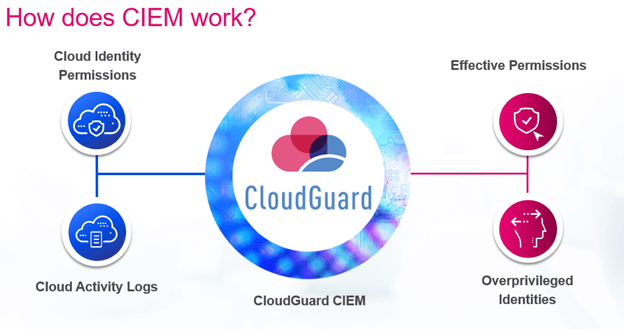

CIEM是如何工作的?

CIEM技术分析云身份,以揭示有关其特定权利如何授予的关键信息:直接、间接、通过信任关系、显式、隐式或不同的东西。通过这样做,CIEM可以识别哪些权利和权限有效,哪些权限无效。

云检测和响应(CDR)持续收集和检查来自云提要、工作负载和配置的智能数据。CDR系统可以通过检测可疑活动和威胁来快速响应云攻击。

当公司将CDR与CIEM一起使用时,他们受益于全面的可见性,以在监控云身份的行为的基础上检测、调查和缓解云中的威胁。这种监控旨在揭示正在使用哪些权限,以及该使用是否相关、安全和遵守规则。

CIEM测量授予的权限和使用方式之间的差距。通过这样做,他们揭示了根本不必要的权限,以及一些完全不安全的权限。CIEM帮助企业实现精简和安全协议,每个身份只能访问其真正需要的东西。

图1:检查点的CloudGuard CIEM在行动

CIEM解决方案提供的另一项宝贵服务是能够自动生成政策建议,以确保企业遵守最小特权原则。

结论

CIEM解决方案对于减少云身份带来的安全风险是必要的。然而,与任何安全措施一样,保护的质量完全取决于其实施质量以及是否使用专业支持和工具。

网络安全解决方案的领先提供商Check Point的专业知识正是企业将CIEM解决方案与责任、安全和对未来的敏锐关注相结合所需要的。

Check Point的CloudGuard CNAPP为企业提供了全面的方法和可操作的安全见解,涵盖公共云、工作负载、身份和应用程序。这是一个一体化的解决方案,涵盖CIEM、CSPM(云安全态势管理)、工作负载保护、API安全、威胁情报和管道安全。

此外,凭借CloudBots的力量,您可以通过自动修复检测到的威胁来降低安全风险。例如,当智能检测到异常行为(如异常登录尝试或对敏感数据的过度访问)时,云安全团队可以对CloudBots进行编程。

如果检测到威胁,机器人可以通过撤销安全凭据或访问权限来实时响应。此外,CloudBots可用于强制执行安全策略和程序,如密码复杂性要求,以确保云身份的安全。